ПРИСТУП — это… Что такое ПРИСТУП?

ПРИСТУП — 1. ПРИСТУП, приступа, муж. (обл.). То же, что приступок. «Крылечко с двумя приступами.» Даль. 2. ПРИСТУП, приступа (приступу разг.), муж. 1. Атака, штурм. Войска пошли на приступ. «Взять город приступом. Теперь стойте крепко , сказал комендант:… … Толковый словарь Ушакова

приступ — См. начало… Словарь русских синонимов и сходных по смыслу выражений. под. ред. Н. Абрамова, М.: Русские словари, 1999. приступ набег, начало; почин, пароксизм, подступ, налет, ход, путь, шуб, наскок, криз, атака, подход, вспышка, взрыв, проход … Словарь синонимов

Приступ — в античной и школьной риторике первая из восьми частей хрии, в к рой «похвален или описан быть должен тот, кто оную речь сказал или дело сделал, что соединяется с темою хрии» (Ломоносов, Краткое руководство к красноречию, § 258). Так. обр., как… … Литературная энциклопедия

приступ — ПРИСТУП, взрыв, вспышка, припадок, книжн. пароксизм … Словарь-тезаурус синонимов русской речи

Приступ — I пр иступ м. 1. действие по гл. приступать, приступить 2. Атака, штурм. 3. Момент обострения, усиления болезни, болезненного состояния. отт. Резкое проявление какого либо душевного состояния. II прист уп м. местн … Современный толковый словарь русского языка Ефремовой

Приступ — I пр иступ м. 1. действие по гл. приступать, приступить 2. Атака, штурм. 3. Момент обострения, усиления болезни, болезненного состояния. отт. Резкое проявление какого либо душевного состояния. II прист уп м. местн … Современный толковый словарь русского языка Ефремовой

ПРИСТУП — ПРИСТУП, а, муж. 1. см. приступить. 2. Атака, штурм. Идти на п. Взять приступом. 3. Острое и внезапное проявление признаков болезни. П. малярии. П. кашля. П. астмы. 4. перен. То же, что припадок (во 2 знач.). П. гнева, раздражения. • Приступу… … Толковый словарь Ожегова

ПРИСТУП — Брать на приступ кого. Дон. Назойливо просить кого л. о чём л., неотступно, настойчиво требовать чего л. СРНГ 31, 424; СДГ 1, 39. Зэковский сердечный приступ. Жарг. арест. Стандартный врачебный диагноз, по которому медчасть ИТУ списывает умершего … Большой словарь русских поговорок

приступ — брать приступом • действие, непрямой объект взять приступом • действие, непрямой объект испытать приступ • действие, объект начался приступ • действие, субъект, начало начался сердечный приступ • действие, субъект, начало почувствовать приступ •… … Глагольной сочетаемости непредметных имён

приступ — сущ., м., употр. сравн. часто Морфология: (нет) чего? приступа, чему? приступу, (вижу) что? приступ, чем? приступом, о чём? о приступе; мн. что? приступы, (нет) чего? приступов, чему? приступам, (вижу) что? приступы, чем? приступами, о чём? о… … Толковый словарь Дмитриева

приступ — это… Что такое приступ?

ПРИСТУП — 1. ПРИСТУП, приступа, муж. (обл.). То же, что приступок. «Крылечко с двумя приступами.» Даль. 2. ПРИСТУП, приступа (приступу разг.), муж. 1. Атака, штурм. Войска пошли на приступ. «Взять город приступом. Теперь стойте крепко , сказал комендант:… … Толковый словарь Ушакова

ПРИСТУП — 1. ПРИСТУП, приступа, муж. (обл.). То же, что приступок. «Крылечко с двумя приступами.» Даль. 2. ПРИСТУП, приступа (приступу разг.), муж. 1. Атака, штурм. Войска пошли на приступ. «Взять город приступом. Теперь стойте крепко , сказал комендант:… … Толковый словарь Ушакова

приступ — См. начало… Словарь русских синонимов и сходных по смыслу выражений. под. ред. Н. Абрамова, М.: Русские словари, 1999. приступ набег, начало; почин, пароксизм, подступ, налет, ход, путь, шуб, наскок, криз, атака, подход, вспышка, взрыв, проход … Словарь синонимов

Приступ — в античной и школьной риторике первая из восьми частей хрии, в к рой «похвален или описан быть должен тот, кто оную речь сказал или дело сделал, что соединяется с темою хрии» (Ломоносов, Краткое руководство к красноречию, § 258). Так. обр., как… … Литературная энциклопедия

приступ — ПРИСТУП, взрыв, вспышка, припадок, книжн. пароксизм … Словарь-тезаурус синонимов русской речи

Приступ — I пр иступ м. 1. действие по гл. приступать, приступить 2. Атака, штурм. 3. Момент обострения, усиления болезни, болезненного состояния. отт. Резкое проявление какого либо душевного состояния. II прист уп м. местн … Современный толковый словарь русского языка Ефремовой

Приступ — I пр иступ м. 1. действие по гл. приступать, приступить 2. Атака, штурм. 3. Момент обострения, усиления болезни, болезненного состояния. отт. Резкое проявление какого либо душевного состояния. II прист уп м. местн … Современный толковый словарь русского языка Ефремовой

ПРИСТУП — ПРИСТУП, а, муж. 1. см. приступить. 2. Атака, штурм. Идти на п. Взять приступом. 3. Острое и внезапное проявление признаков болезни. П. малярии. П. кашля. П. астмы. 4. перен. То же, что припадок (во 2 знач.). П. гнева, раздражения. • Приступу… … Толковый словарь Ожегова

ПРИСТУП — Брать на приступ кого. Дон. Назойливо просить кого л. о чём л., неотступно, настойчиво требовать чего л. СРНГ 31, 424; СДГ 1, 39. Зэковский сердечный приступ. Жарг. арест. Стандартный врачебный диагноз, по которому медчасть ИТУ списывает умершего … Большой словарь русских поговорок

приступ — брать приступом • действие, непрямой объект взять приступом • действие, непрямой объект испытать приступ • действие, объект начался приступ • действие, субъект, начало начался сердечный приступ • действие, субъект, начало почувствовать приступ •… … Глагольной сочетаемости непредметных имён

приступ — сущ., м., употр. сравн. часто Морфология: (нет) чего? приступа, чему? приступу, (вижу) что? приступ, чем? приступом, о чём? о приступе; мн. что? приступы, (нет) чего? приступов, чему? приступам, (вижу) что? приступы, чем? приступами, о чём? о… … Толковый словарь Дмитриева

Приступ — это… Что такое Приступ?

ПРИСТУП — 1. ПРИСТУП, приступа, муж. (обл.). То же, что приступок. «Крылечко с двумя приступами.» Даль. 2. ПРИСТУП, приступа (приступу разг.), муж. 1. Атака, штурм. Войска пошли на приступ. «Взять город приступом. Теперь стойте крепко , сказал комендант:… … Толковый словарь Ушакова

ПРИСТУП — 1. ПРИСТУП, приступа, муж. (обл.). То же, что приступок. «Крылечко с двумя приступами.» Даль. 2. ПРИСТУП, приступа (приступу разг.), муж. 1. Атака, штурм. Войска пошли на приступ. «Взять город приступом. Теперь стойте крепко , сказал комендант:… … Толковый словарь Ушакова

приступ — См. начало… Словарь русских синонимов и сходных по смыслу выражений. под. ред. Н. Абрамова, М.: Русские словари, 1999. приступ набег, начало; почин, пароксизм, подступ, налет, ход, путь, шуб, наскок, криз, атака, подход, вспышка, взрыв, проход … Словарь синонимов

Приступ — в античной и школьной риторике первая из восьми частей хрии, в к рой «похвален или описан быть должен тот, кто оную речь сказал или дело сделал, что соединяется с темою хрии» (Ломоносов, Краткое руководство к красноречию, § 258). Так. обр., как… … Литературная энциклопедия

приступ — ПРИСТУП, взрыв, вспышка, припадок, книжн. пароксизм … Словарь-тезаурус синонимов русской речи

Приступ — I пр иступ м. 1. действие по гл. приступать, приступить 2. Атака, штурм. 3. Момент обострения, усиления болезни, болезненного состояния. отт. Резкое проявление какого либо душевного состояния. II прист уп м. местн … Современный толковый словарь русского языка Ефремовой

ПРИСТУП — ПРИСТУП, а, муж. 1. см. приступить. 2. Атака, штурм. Идти на п. Взять приступом. 3. Острое и внезапное проявление признаков болезни. П. малярии. П. кашля. П. астмы. 4. перен. То же, что припадок (во 2 знач.). П. гнева, раздражения. • Приступу… … Толковый словарь Ожегова

ПРИСТУП — Брать на приступ кого. Дон. Назойливо просить кого л. о чём л., неотступно, настойчиво требовать чего л. СРНГ 31, 424; СДГ 1, 39. Зэковский сердечный приступ. Жарг. арест. Стандартный врачебный диагноз, по которому медчасть ИТУ списывает умершего … Большой словарь русских поговорок

приступ — брать приступом • действие, непрямой объект взять приступом • действие, непрямой объект испытать приступ • действие, объект начался приступ • действие, субъект, начало начался сердечный приступ • действие, субъект, начало почувствовать приступ •… … Глагольной сочетаемости непредметных имён

приступ — сущ., м., употр. сравн. часто Морфология: (нет) чего? приступа, чему? приступу, (вижу) что? приступ, чем? приступом, о чём? о приступе; мн. что? приступы, (нет) чего? приступов, чему? приступам, (вижу) что? приступы, чем? приступами, о чём? о… … Толковый словарь Дмитриева

Приступ — это… Что такое Приступ?

ПРИСТУП — 1. ПРИСТУП, приступа, муж. (обл.). То же, что приступок. «Крылечко с двумя приступами.» Даль. 2. ПРИСТУП, приступа (приступу разг.), муж. 1. Атака, штурм. Войска пошли на приступ. «Взять город приступом. Теперь стойте крепко , сказал комендант:… … Толковый словарь Ушакова

ПРИСТУП — 1. ПРИСТУП, приступа, муж. (обл.). То же, что приступок. «Крылечко с двумя приступами.» Даль. 2. ПРИСТУП, приступа (приступу разг.), муж. 1. Атака, штурм. Войска пошли на приступ. «Взять город приступом. Теперь стойте крепко , сказал комендант:… … Толковый словарь Ушакова

приступ — См. начало… Словарь русских синонимов и сходных по смыслу выражений. под. ред. Н. Абрамова, М.: Русские словари, 1999. приступ набег, начало; почин, пароксизм, подступ, налет, ход, путь, шуб, наскок, криз, атака, подход, вспышка, взрыв, проход … Словарь синонимов

Приступ — в античной и школьной риторике первая из восьми частей хрии, в к рой «похвален или описан быть должен тот, кто оную речь сказал или дело сделал, что соединяется с темою хрии» (Ломоносов, Краткое руководство к красноречию, § 258). Так. обр., как… … Литературная энциклопедия

приступ — ПРИСТУП, взрыв, вспышка, припадок, книжн. пароксизм … Словарь-тезаурус синонимов русской речи

Приступ — I пр иступ м. 1. действие по гл. приступать, приступить 2. Атака, штурм. 3. Момент обострения, усиления болезни, болезненного состояния. отт. Резкое проявление какого либо душевного состояния. II прист уп м. местн … Современный толковый словарь русского языка Ефремовой

Приступ — I пр иступ м. 1. действие по гл. приступать, приступить 2. Атака, штурм. 3. Момент обострения, усиления болезни, болезненного состояния. отт. Резкое проявление какого либо душевного состояния. II прист уп м. местн … Современный толковый словарь русского языка Ефремовой

ПРИСТУП — ПРИСТУП, а, муж. 1. см. приступить. 2. Атака, штурм. Идти на п. Взять приступом. 3. Острое и внезапное проявление признаков болезни. П. малярии. П. кашля. П. астмы. 4. перен. То же, что припадок (во 2 знач.). П. гнева, раздражения. • Приступу… … Толковый словарь Ожегова

ПРИСТУП — Брать на приступ кого. Дон. Назойливо просить кого л. о чём л., неотступно, настойчиво требовать чего л. СРНГ 31, 424; СДГ 1, 39. Зэковский сердечный приступ. Жарг. арест. Стандартный врачебный диагноз, по которому медчасть ИТУ списывает умершего … Большой словарь русских поговорок

приступ — брать приступом • действие, непрямой объект взять приступом • действие, непрямой объект испытать приступ • действие, объект начался приступ • действие, субъект, начало начался сердечный приступ • действие, субъект, начало почувствовать приступ •… … Глагольной сочетаемости непредметных имён

приступ — сущ., м., употр. сравн. часто Морфология: (нет) чего? приступа, чему? приступу, (вижу) что? приступ, чем? приступом, о чём? о приступе; мн. что? приступы, (нет) чего? приступов, чему? приступам, (вижу) что? приступы, чем? приступами, о чём? о… … Толковый словарь Дмитриева

Приступ — это… Что такое Приступ?

ПРИСТУП — 1. ПРИСТУП, приступа, муж. (обл.). То же, что приступок. «Крылечко с двумя приступами.» Даль. 2. ПРИСТУП, приступа (приступу разг.), муж. 1. Атака, штурм. Войска пошли на приступ. «Взять город приступом. Теперь стойте крепко , сказал комендант:… … Толковый словарь Ушакова

ПРИСТУП — 1. ПРИСТУП, приступа, муж. (обл.). То же, что приступок. «Крылечко с двумя приступами.» Даль. 2. ПРИСТУП, приступа (приступу разг.), муж. 1. Атака, штурм. Войска пошли на приступ. «Взять город приступом. Теперь стойте крепко , сказал комендант:… … Толковый словарь Ушакова

приступ — См. начало… Словарь русских синонимов и сходных по смыслу выражений. под. ред. Н. Абрамова, М.: Русские словари, 1999. приступ набег, начало; почин, пароксизм, подступ, налет, ход, путь, шуб, наскок, криз, атака, подход, вспышка, взрыв, проход … Словарь синонимов

Приступ — в античной и школьной риторике первая из восьми частей хрии, в к рой «похвален или описан быть должен тот, кто оную речь сказал или дело сделал, что соединяется с темою хрии» (Ломоносов, Краткое руководство к красноречию, § 258). Так. обр., как… … Литературная энциклопедия

приступ — ПРИСТУП, взрыв, вспышка, припадок, книжн. пароксизм … Словарь-тезаурус синонимов русской речи

Приступ — I пр иступ м. 1. действие по гл. приступать, приступить 2. Атака, штурм. 3. Момент обострения, усиления болезни, болезненного состояния. отт. Резкое проявление какого либо душевного состояния. II прист уп м. местн … Современный толковый словарь русского языка Ефремовой

ПРИСТУП — ПРИСТУП, а, муж. 1. см. приступить. 2. Атака, штурм. Идти на п. Взять приступом. 3. Острое и внезапное проявление признаков болезни. П. малярии. П. кашля. П. астмы. 4. перен. То же, что припадок (во 2 знач.). П. гнева, раздражения. • Приступу… … Толковый словарь Ожегова

ПРИСТУП — Брать на приступ кого. Дон. Назойливо просить кого л. о чём л., неотступно, настойчиво требовать чего л. СРНГ 31, 424; СДГ 1, 39. Зэковский сердечный приступ. Жарг. арест. Стандартный врачебный диагноз, по которому медчасть ИТУ списывает умершего … Большой словарь русских поговорок

приступ — брать приступом • действие, непрямой объект взять приступом • действие, непрямой объект испытать приступ • действие, объект начался приступ • действие, субъект, начало начался сердечный приступ • действие, субъект, начало почувствовать приступ •… … Глагольной сочетаемости непредметных имён

приступ — сущ., м., употр. сравн. часто Морфология: (нет) чего? приступа, чему? приступу, (вижу) что? приступ, чем? приступом, о чём? о приступе; мн. что? приступы, (нет) чего? приступов, чему? приступам, (вижу) что? приступы, чем? приступами, о чём? о… … Толковый словарь Дмитриева

ПРИСТУП — это… Что такое ПРИСТУП?

ПРИСТУП — 1. ПРИСТУП, приступа, муж. (обл.). То же, что приступок. «Крылечко с двумя приступами.» Даль. 2. ПРИСТУП, приступа (приступу разг.), муж. 1. Атака, штурм. Войска пошли на приступ. «Взять город приступом. Теперь стойте крепко , сказал комендант:… … Толковый словарь Ушакова

приступ — См. начало… Словарь русских синонимов и сходных по смыслу выражений. под. ред. Н. Абрамова, М.: Русские словари, 1999. приступ набег, начало; почин, пароксизм, подступ, налет, ход, путь, шуб, наскок, криз, атака, подход, вспышка, взрыв, проход … Словарь синонимов

Приступ — в античной и школьной риторике первая из восьми частей хрии, в к рой «похвален или описан быть должен тот, кто оную речь сказал или дело сделал, что соединяется с темою хрии» (Ломоносов, Краткое руководство к красноречию, § 258). Так. обр., как… … Литературная энциклопедия

приступ — ПРИСТУП, взрыв, вспышка, припадок, книжн. пароксизм … Словарь-тезаурус синонимов русской речи

Приступ — I пр иступ м. 1. действие по гл. приступать, приступить 2. Атака, штурм. 3. Момент обострения, усиления болезни, болезненного состояния. отт. Резкое проявление какого либо душевного состояния. II прист уп м. местн … Современный толковый словарь русского языка Ефремовой

Приступ — I пр иступ м. 1. действие по гл. приступать, приступить 2. Атака, штурм. 3. Момент обострения, усиления болезни, болезненного состояния. отт. Резкое проявление какого либо душевного состояния. II прист уп м. местн … Современный толковый словарь русского языка Ефремовой

ПРИСТУП — ПРИСТУП, а, муж. 1. см. приступить. 2. Атака, штурм. Идти на п. Взять приступом. 3. Острое и внезапное проявление признаков болезни. П. малярии. П. кашля. П. астмы. 4. перен. То же, что припадок (во 2 знач.). П. гнева, раздражения. • Приступу… … Толковый словарь Ожегова

ПРИСТУП — Брать на приступ кого. Дон. Назойливо просить кого л. о чём л., неотступно, настойчиво требовать чего л. СРНГ 31, 424; СДГ 1, 39. Зэковский сердечный приступ. Жарг. арест. Стандартный врачебный диагноз, по которому медчасть ИТУ списывает умершего … Большой словарь русских поговорок

приступ — брать приступом • действие, непрямой объект взять приступом • действие, непрямой объект испытать приступ • действие, объект начался приступ • действие, субъект, начало начался сердечный приступ • действие, субъект, начало почувствовать приступ •… … Глагольной сочетаемости непредметных имён

приступ — сущ., м., употр. сравн. часто Морфология: (нет) чего? приступа, чему? приступу, (вижу) что? приступ, чем? приступом, о чём? о приступе; мн. что? приступы, (нет) чего? приступов, чему? приступам, (вижу) что? приступы, чем? приступами, о чём? о… … Толковый словарь Дмитриева

ПРИСТУП — это… Что такое ПРИСТУП?

ПРИСТУП — 1. ПРИСТУП, приступа, муж. (обл.). То же, что приступок. «Крылечко с двумя приступами.» Даль. 2. ПРИСТУП, приступа (приступу разг.), муж. 1. Атака, штурм. Войска пошли на приступ. «Взять город приступом. Теперь стойте крепко , сказал комендант:… … Толковый словарь Ушакова

ПРИСТУП — 1. ПРИСТУП, приступа, муж. (обл.). То же, что приступок. «Крылечко с двумя приступами.» Даль. 2. ПРИСТУП, приступа (приступу разг.), муж. 1. Атака, штурм. Войска пошли на приступ. «Взять город приступом. Теперь стойте крепко , сказал комендант:… … Толковый словарь Ушакова

приступ — См. начало… Словарь русских синонимов и сходных по смыслу выражений. под. ред. Н. Абрамова, М.: Русские словари, 1999. приступ набег, начало; почин, пароксизм, подступ, налет, ход, путь, шуб, наскок, криз, атака, подход, вспышка, взрыв, проход … Словарь синонимов

Приступ — в античной и школьной риторике первая из восьми частей хрии, в к рой «похвален или описан быть должен тот, кто оную речь сказал или дело сделал, что соединяется с темою хрии» (Ломоносов, Краткое руководство к красноречию, § 258). Так. обр., как… … Литературная энциклопедия

приступ — ПРИСТУП, взрыв, вспышка, припадок, книжн. пароксизм … Словарь-тезаурус синонимов русской речи

Приступ — I пр иступ м. 1. действие по гл. приступать, приступить 2. Атака, штурм. 3. Момент обострения, усиления болезни, болезненного состояния. отт. Резкое проявление какого либо душевного состояния. II прист уп м. местн … Современный толковый словарь русского языка Ефремовой

Приступ — I пр иступ м. 1. действие по гл. приступать, приступить 2. Атака, штурм. 3. Момент обострения, усиления болезни, болезненного состояния. отт. Резкое проявление какого либо душевного состояния. II прист уп м. местн … Современный толковый словарь русского языка Ефремовой

ПРИСТУП — ПРИСТУП, а, муж. 1. см. приступить. 2. Атака, штурм. Идти на п. Взять приступом. 3. Острое и внезапное проявление признаков болезни. П. малярии. П. кашля. П. астмы. 4. перен. То же, что припадок (во 2 знач.). П. гнева, раздражения. • Приступу… … Толковый словарь Ожегова

ПРИСТУП — Брать на приступ кого. Дон. Назойливо просить кого л. о чём л., неотступно, настойчиво требовать чего л. СРНГ 31, 424; СДГ 1, 39. Зэковский сердечный приступ. Жарг. арест. Стандартный врачебный диагноз, по которому медчасть ИТУ списывает умершего … Большой словарь русских поговорок

приступ — брать приступом • действие, непрямой объект взять приступом • действие, непрямой объект испытать приступ • действие, объект начался приступ • действие, субъект, начало начался сердечный приступ • действие, субъект, начало почувствовать приступ •… … Глагольной сочетаемости непредметных имён

приступ — сущ., м., употр. сравн. часто Морфология: (нет) чего? приступа, чему? приступу, (вижу) что? приступ, чем? приступом, о чём? о приступе; мн. что? приступы, (нет) чего? приступов, чему? приступам, (вижу) что? приступы, чем? приступами, о чём? о… … Толковый словарь Дмитриева

10 самых распространенных типов кибератак

Кибератака — это любой тип наступательных действий, направленных на компьютерные информационные системы, инфраструктуры, компьютерные сети или персональные компьютерные устройства, с использованием различных методов для кражи, изменения или уничтожения данных или информационных систем. .

Сегодня я опишу 10 наиболее распространенных типов кибератак:

- Атаки типа отказ в обслуживании (DoS) и распределенный отказ в обслуживании (DDoS)

- Атака типа Man-in-the-middle (MitM)

- Фишинговые и целевые фишинговые атаки

- Прямая атака

- Парольная атака

- SQL-инъекционная атака

- Атака межсайтового скриптинга (XSS)

- Атака с перехватом

- Атака в день рождения

- Атака вредоносного ПО

1.Атаки типа «отказ в обслуживании» (DoS) и распределенный «отказ в обслуживании» (DDoS)

Атака типа «отказ в обслуживании» приводит к перегрузке ресурсов системы, поэтому она не может отвечать на запросы обслуживания. DDoS-атака также является атакой на ресурсы системы, но запускается с большого количества других хост-компьютеров, зараженных вредоносным программным обеспечением, контролируемым злоумышленником.

В отличие от атак, которые предназначены для того, чтобы позволить злоумышленнику получить или расширить доступ, отказ в обслуживании не дает злоумышленникам прямых преимуществ.Некоторым из них достаточно получить отказ в обслуживании. Однако, если атакованный ресурс принадлежит бизнес-конкуренту, то выгода для злоумышленника может быть достаточно реальной. Другой целью DoS-атаки может быть отключение системы, чтобы можно было запустить другой вид атаки. Одним из распространенных примеров является перехват сеанса, о котором я расскажу позже.

Существуют различные типы DoS- и DDoS-атак; наиболее распространенными являются атаки TCP SYN flood, teardrop, smurf-атаки, ping-of-death и ботнеты.

TCP SYN flood-атака

В этой атаке злоумышленник использует использование буферного пространства во время рукопожатия инициализации сеанса протокола управления передачей (TCP). Устройство злоумышленника заполняет небольшую очередь внутри процесса целевой системы запросами на соединение, но не отвечает, когда целевая система отвечает на эти запросы. Это приводит к тому, что целевая система теряет время ожидания ответа от устройства злоумышленника, что приводит к сбою системы или ее невозможности использовать при заполнении очереди подключений.

Существует несколько мер противодействия атаке TCP SYN flood:

- Разместите серверы за брандмауэром, настроенным для остановки входящих SYN-пакетов.

- Увеличьте размер очереди подключений и уменьшите время ожидания для открытых подключений.

Атака Teardrop

Эта атака заставляет поля длины и смещения фрагментации в последовательных пакетах Интернет-протокола (IP) перекрывать друг друга на атакованном узле; атакованная система пытается восстановить пакеты во время процесса, но терпит неудачу.Затем целевая система сбивается с толку и дает сбой.

Если у пользователей нет патчей для защиты от этой DoS-атаки, отключите SMBv2 и заблокируйте порты 139 и 445.

Smurf-атака

Эта атака включает использование IP-спуфинга и ICMP для насыщения целевой сети трафиком. Этот метод атаки использует эхо-запросы ICMP, нацеленные на широковещательные IP-адреса. Эти ICMP-запросы исходят с поддельного адреса «жертвы». Например, если предполагаемый адрес жертвы — 10.0.0.10, злоумышленник может подменить эхо-запрос ICMP от 10.0.0.10 на широковещательный адрес 10.255.255.255. Этот запрос пойдет на все IP-адреса в диапазоне, и все ответы будут возвращаться к 10.0.0.10, что приведет к перегрузке сети. Этот процесс является повторяемым и может быть автоматизирован для создания огромных перегрузок сети.

Чтобы защитить ваши устройства от этой атаки, вам необходимо отключить IP-трансляции на маршрутизаторах. Это предотвратит запрос широковещательной рассылки ICMP на сетевых устройствах.Другой вариант — настроить конечные системы так, чтобы они не отвечали на пакеты ICMP с широковещательных адресов.

Пинг смертельной атаки

Этот тип атаки использует IP-пакеты для «эхо-запроса» целевой системы с размером IP более 65 535 байт. IP-пакеты такого размера не допускаются, поэтому злоумышленник фрагментирует IP-пакет. После повторной сборки пакета целевая система может столкнуться с переполнением буфера и другими сбоями.

Пинг смертельных атак может быть заблокирован с помощью брандмауэра, который проверяет фрагментированные IP-пакеты на максимальный размер.

Ботнеты

Ботнеты — это миллионы систем, зараженных вредоносным ПО, контролируемых хакерами с целью проведения DDoS-атак. Эти боты или зомби-системы используются для проведения атак на целевые системы, часто подавляя пропускную способность целевой системы и возможности обработки. Эти DDoS-атаки сложно отследить, поскольку ботнеты расположены в разных географических точках.

Ботнеты могут быть смягчены с помощью:

- RFC3704 фильтрации, которая запрещает трафик с поддельных адресов и помогает обеспечить отслеживание трафика до его правильной исходной сети.Например, фильтрация RFC3704 отбрасывает пакеты с адресов списка богонов.

- Фильтрация черной дыры, которая отбрасывает нежелательный трафик до того, как он попадет в защищенную сеть. При обнаружении DDoS-атаки хост BGP (Border Gateway Protocol) должен отправлять обновления маршрутизации маршрутизаторам ISP, чтобы они направляли весь трафик, идущий к серверам-жертвам, на интерфейс null0 на следующем переходе.

2. Атака «человек посередине» (MitM)

Атака MitM происходит, когда хакер вставляет себя между коммуникациями клиента и сервера.Вот несколько распространенных типов атак типа «злоумышленник в середине»:

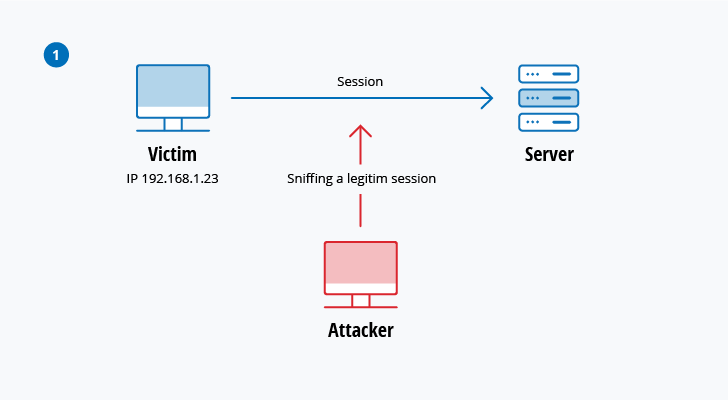

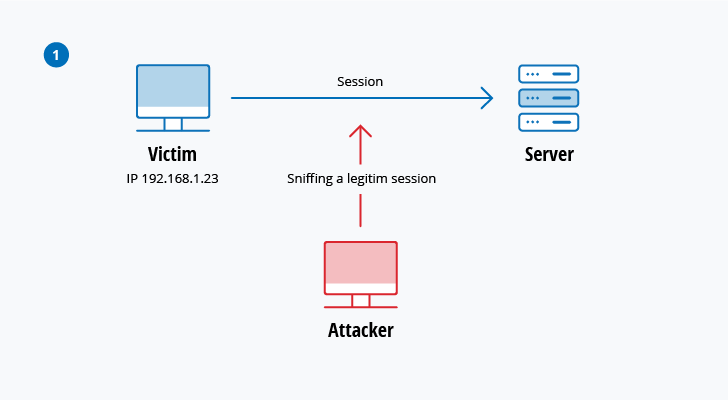

Перехват сеанса

В этом типе атаки MitM злоумышленник захватывает сеанс между доверенным клиентом и сетевым сервером. Атакующий компьютер заменяет доверенный клиент своим IP-адресом, пока сервер продолжает сеанс, полагая, что он обменивается данными с клиентом. Например, атака может разворачиваться так:

- Клиент подключается к серверу.

- Компьютер злоумышленника получает контроль над клиентом.

- Компьютер злоумышленника отключает клиента от сервера.

- Компьютер злоумышленника заменяет IP-адрес клиента своим собственным IP-адресом, а

подделывает порядковые номера клиента. - Компьютер злоумышленника продолжает диалог с сервером, и сервер считает, что все еще обменивается данными с клиентом.

IP-спуфинг

IP-спуфинг используется злоумышленником, чтобы убедить систему, что она обменивается данными с известным, доверенным объектом, и предоставить злоумышленнику доступ к системе.Злоумышленник отправляет пакет с IP-адресом источника известного доверенного хоста вместо своего собственного IP-адреса источника на целевой хост. Целевой хост может принять пакет и действовать в соответствии с ним.

Replay

Атака воспроизведения происходит, когда злоумышленник перехватывает и сохраняет старые сообщения, а затем пытается отправить их позже, выдавая себя за одного из участников. Этот тип можно легко противопоставить с помощью временных меток сеанса или одноразового номера (случайное число или строка, которая изменяется со временем).

В настоящее время не существует единой технологии или конфигурации для предотвращения всех атак MitM.Как правило, шифрование и цифровые сертификаты обеспечивают эффективную защиту от атак MitM, гарантируя как конфиденциальность, так и целостность связи. Но атака «человек посередине» может быть внедрена в середину коммуникаций таким образом, что шифрование не поможет — например, злоумышленник «A» перехватывает открытый ключ человека «P» и заменяет его своим собственным публичным ключом. ключ. Тогда любой, кто хочет отправить зашифрованное сообщение в P с использованием открытого ключа P, неосознанно использует открытый ключ A.Следовательно, A может прочитать сообщение, предназначенное для P, а затем отправить сообщение P, зашифрованное с помощью реального открытого ключа P, и P никогда не заметит, что сообщение было скомпрометировано. Кроме того, A также может изменить сообщение перед повторной отправкой его P. Как видите, P использует шифрование и думает, что его информация защищена, но это не так из-за атаки MitM.

Итак, как вы можете убедиться, что открытый ключ P принадлежит P, а не A? Для решения этой проблемы были созданы центры сертификации и хэш-функции.Когда человек 2 (P2) хочет отправить сообщение P, а P хочет быть уверенным, что A не прочитает или не изменит сообщение и что сообщение действительно пришло от P2, необходимо использовать следующий метод:

- P2 создает симметричный ключ и шифрует его открытым ключом P.

- P2 отправляет зашифрованный симметричный ключ на P.

- P2 вычисляет хэш-функцию сообщения и подписывает его цифровой подписью.

- P2 шифрует свое сообщение и подписанный хэш сообщения с помощью симметричного ключа и отправляет все в P.

- P может получить симметричный ключ от P2, потому что только он имеет закрытый ключ для расшифровки шифрования.

- P, и только P, может расшифровать симметрично зашифрованное сообщение и подписанный хэш, потому что у него есть симметричный ключ.

- Он может проверить, что сообщение не было изменено, потому что он может вычислить хэш полученного сообщения и сравнить его с подписанным цифровой подписью.

- P также может доказать себе, что P2 был отправителем, потому что только P2 может подписать хэш, чтобы он был проверен открытым ключом P2.

3. Фишинговые и целевые фишинговые атаки

Фишинговые атаки — это практика отправки электронных писем, которые кажутся из надежных источников, с целью получения личной информации или оказания влияния на пользователей для выполнения каких-либо действий. Он сочетает в себе социальную инженерию и технические уловки. Это может быть вложение к электронному письму, которое загружает вредоносное ПО на ваш компьютер. Это также может быть ссылка на незаконный веб-сайт, который может обманом заставить вас загрузить вредоносное ПО или передать вашу личную информацию.

Целевой фишинг — это очень целевой вид фишинга. Злоумышленники находят время, чтобы исследовать цели и создавать сообщения личного и актуального характера. Из-за этого целевой фишинг может быть очень трудно идентифицировать и еще сложнее защитить от него. Один из самых простых способов, которыми хакер может провести целевую фишинговую атаку, — это спуфинг электронной почты, когда информация в разделе «От» электронного письма фальсифицируется, создавая впечатление, будто она исходит от кого-то, кого вы знаете, например ваше руководство или ваша партнерская компания.Еще один метод, который мошенники используют для повышения достоверности своей истории, — это клонирование веб-сайтов: они копируют законные веб-сайты, чтобы обмануть вас и ввести личную информацию (PII) или учетные данные.

Чтобы снизить риск фишинга, вы можете использовать следующие методы:

- Критическое мышление — Не соглашайтесь с тем, что электронное письмо является реальным делом только потому, что вы заняты или напряжены, или у вас есть 150 других непрочитанных сообщений. ваш почтовый ящик. Остановитесь на минуту и проанализируйте электронную почту.

- При наведении указателя мыши на ссылки — Наведите указатель мыши на ссылку, но не нажимайте на нее ! Просто наведите указатель мыши h на ссылку и посмотрите, куда вас на самом деле приведет. Примените критическое мышление, чтобы расшифровать URL.

- Анализ заголовков электронной почты — Заголовки электронной почты определяют, как электронная почта попала на ваш адрес. Параметры «Reply-to» и «Return-Path» должны вести к тому же домену, который указан в электронном письме.

- Песочница — Вы можете тестировать содержимое электронной почты в среде песочницы, регистрируя активность, открывая вложение или щелкая ссылки внутри сообщения.

4. Drive-атакой

Drive-путем загрузки атак являются распространенным способом распространения вредоносных программ. Хакеры ищут небезопасные веб-сайты и внедряют вредоносный скрипт в код HTTP или PHP на одной из страниц. Этот сценарий может установить вредоносное ПО непосредственно на компьютер того, кто посещает этот сайт, или может перенаправить жертву на сайт, контролируемый хакерами. Попутные загрузки могут происходить при посещении веб-сайта, просмотре сообщения электронной почты или всплывающего окна. В отличие от многих других типов атак кибербезопасности, проездной не требует от пользователя каких-либо действий для активного включения атаки — вам не нужно нажимать кнопку загрузки или открывать вредоносное вложение электронной почты, чтобы заразиться.При поэтапной загрузке можно использовать приложение, операционную систему или веб-браузер, который содержит недостатки безопасности из-за неудачных обновлений или отсутствия обновлений.

Чтобы обезопасить себя от атак «проезжающих мимо», вам необходимо обновлять браузеры и операционные системы и избегать веб-сайтов, которые могут содержать вредоносный код. Придерживайтесь сайтов, которые вы обычно используете, но помните, что даже эти сайты можно взломать. Не храните на устройстве слишком много ненужных программ и приложений. Чем больше у вас подключаемых модулей, тем больше уязвимостей можно использовать с помощью проездных атак.

5. Парольная атака

Поскольку пароли являются наиболее часто используемым механизмом для аутентификации пользователей в информационной системе, получение паролей является распространенным и эффективным методом атаки. Доступ к паролю человека можно получить, осмотрев его стол, «обнюхивая» подключение к сети для получения незашифрованных паролей, используя социальную инженерию, получив доступ к базе данных паролей или просто угадав. Последний подход может быть выполнен случайным или систематическим образом:

- Подбор пароля методом перебора означает использование случайного подхода, пробуя разные пароли и надеясь, что один сработает. Можно применить некоторую логику, пробуя пароли, связанные с личным паролем. имя, должность, хобби и т. д.

- При атаке по словарю , словарь общих паролей используется для попытки получить доступ к компьютеру и сети пользователя. Один из подходов — скопировать зашифрованный файл, содержащий пароли, применить такое же шифрование к словарю часто используемых паролей и сравнить результаты.

Чтобы защитить себя от атак по словарю или перебора, вам необходимо реализовать политику блокировки учетной записи, которая заблокирует учетную запись после нескольких попыток ввода неверного пароля.Вы можете следовать этим рекомендациям по блокировке учетной записи, чтобы правильно ее настроить.

6. Атака с использованием SQL-инъекции

SQL-инъекция стала обычной проблемой для веб-сайтов, управляемых базами данных. Это происходит, когда злоумышленник выполняет SQL-запрос к базе данных через входные данные от клиента к серверу. Команды SQL вставляются во входные данные плоскости данных (например, вместо имени входа или пароля) для выполнения предопределенных команд SQL. Успешный эксплойт SQL-инъекции может считывать конфиденциальные данные из базы данных, изменять (вставлять, обновлять или удалять) данные базы данных, выполнять административные операции (например, выключение) в базе данных, восстанавливать содержимое заданного файла и, в некоторых случаях, отдавать команды операционной системе.

Например, веб-форма на веб-сайте может запросить имя учетной записи пользователя, а затем отправить его в базу данных, чтобы получить информацию о связанной учетной записи с использованием динамического SQL, например:

«ВЫБРАТЬ * ОТ пользователей WHERE account = ‘ «+ UserProvidedAccountNumber +» ‘; »

Хотя это работает для пользователей, которые правильно вводят номер своей учетной записи, это оставляет дыру для злоумышленников. Например, если кто-то решил предоставить номер учетной записи «» или «1» = «1» », это приведет к строке запроса:

« SELECT * FROM users WHERE account = » или ‘1 ‘=’ 1 ‘; »

Поскольку ‘1’ = ‘1’ всегда принимает значение ИСТИНА, база данных будет возвращать данные для всех пользователей, а не только для одного пользователя.

Уязвимость к этому типу атак кибербезопасности зависит от того факта, что SQL не делает различий между плоскостями управления и данных. Следовательно, инъекции SQL работают в основном, если веб-сайт использует динамический SQL. Кроме того, SQL-инъекция очень распространена в приложениях PHP и ASP из-за преобладания более старых функциональных интерфейсов. Приложения J2EE и ASP.NET с меньшей вероятностью могут легко использовать SQL-инъекции из-за характера доступных программных интерфейсов.

Чтобы защитить себя от атак SQL-инъекций, примените модель разрешений по крайней мере в ваших базах данных. Придерживайтесь хранимых процедур (убедитесь, что эти процедуры не содержат динамического SQL) и подготовленных операторов (параметризованные запросы). Код, выполняемый для базы данных, должен быть достаточно сильным, чтобы предотвратить атаки с использованием инъекций. Кроме того, проверьте входные данные по белому списку на уровне приложения.

7. Атака с использованием межсайтовых сценариев (XSS)

При атаках XSS используются сторонние веб-ресурсы для запуска сценариев в веб-браузере жертвы или ее приложении с поддержкой сценариев.В частности, злоумышленник внедряет полезную нагрузку с вредоносным кодом JavaScript в базу данных веб-сайта. Когда жертва запрашивает страницу с веб-сайта, веб-сайт передает страницу с полезными данными злоумышленника как часть тела HTML в браузер жертвы, который выполняет вредоносный сценарий. Например, он может отправить файл cookie жертвы на сервер злоумышленника, и злоумышленник может извлечь его и использовать для перехвата сеанса. Наиболее опасные последствия возникают, когда XSS используется для эксплуатации дополнительных уязвимостей.Эти уязвимости могут позволить злоумышленнику не только украсть файлы cookie, но и записать нажатия клавиш, делать снимки экрана, обнаруживать и собирать сетевую информацию, а также получать удаленный доступ и управлять машиной жертвы.

Хотя XSS можно использовать в рамках VBScript, ActiveX и Flash, наиболее часто злоупотребляют JavaScript — в первую очередь потому, что JavaScript широко поддерживается в Интернете.

Чтобы защититься от XSS-атак, разработчики могут дезинфицировать данные, вводимые пользователями в HTTP-запросе, перед их отражением.Убедитесь, что все данные проверены, отфильтрованы или экранированы, прежде чем выводить что-либо обратно пользователю, например значения параметров запроса во время поиска. Преобразуйте специальные символы, такие как?, &, /, <,> И пробелы, в их соответствующие эквиваленты в кодировке HTML или URL. Предоставьте пользователям возможность отключать клиентские скрипты.

8. Атака с перехватом

Атака с перехватом происходит путем перехвата сетевого трафика. Путем перехвата злоумышленник может получить пароли, номера кредитных карт и другую конфиденциальную информацию, которую пользователь может отправлять по сети.Подслушивание может быть пассивным или активным:

- Пассивное прослушивание — Хакер обнаруживает информацию, прослушивая передачу сообщения в сети.

- Активное подслушивание — Хакер активно захватывает информацию, маскируясь под дружеское подразделение и отправляя запросы передатчикам. Это называется зондированием, сканированием или вмешательством.

Обнаружение атак с пассивным подслушиванием часто более важно, чем обнаружение активных, так как активные атаки требуют, чтобы атакующий узнал о дружественных юнитах, предварительно выполнив пассивное подслушивание.

Шифрование данных — лучшая мера противодействия перехвату.

9. Атака по случаю дня рождения

Атака по случаю дня рождения выполняется против алгоритмов хеширования, которые используются для проверки целостности сообщения, программного обеспечения или цифровой подписи. Сообщение, обработанное хеш-функцией, создает дайджест сообщения (MD) фиксированной длины, независимо от длины входного сообщения; этот МД однозначно характеризует сообщение. Атака дня рождения относится к вероятности обнаружения двух случайных сообщений, которые генерируют один и тот же MD при обработке хэш-функцией.Если злоумышленник вычисляет для своего сообщения тот же MD, что и пользователь, он может безопасно заменить сообщение пользователя своим, и получатель не сможет обнаружить замену, даже если он сравнит MD.

10. Атака вредоносного ПО

Вредоносное ПО можно описать как нежелательное ПО, установленное в вашей системе без вашего согласия. Он может присоединяться к законному коду и распространяться; он может скрываться в полезных приложениях или копироваться в Интернете. Вот некоторые из наиболее распространенных типов вредоносных программ:

- Макровирусы — Эти вирусы заражают приложения, такие как Microsoft Word или Excel.Макровирусы присоединяются к последовательности инициализации приложения. При открытии приложения вирус выполняет инструкции перед передачей управления приложению. Вирус размножается и прикрепляется к другому коду в компьютерной системе.

- Файловые инфекторы — Файловые вирусы обычно прикрепляются к исполняемому коду, например к файлам .exe. Вирус устанавливается при загрузке кода. Другая версия файлового инфектора связывает себя с файлом, создавая вирусный файл с тем же именем, но с расширением.расширение exe. Следовательно, при открытии файла код вируса будет выполняться.

- Инфекторы системы или загрузочной записи — Вирус загрузочной записи прикрепляется к основной загрузочной записи на жестких дисках. При запуске система проверяет загрузочный сектор и загружает вирус в память, откуда он может распространиться на другие диски и компьютеры.

- Полиморфные вирусы — Эти вирусы маскируются с помощью различных циклов шифрования и дешифрования. Зашифрованный вирус и связанный с ним механизм мутации сначала расшифровываются программой дешифрования.Вирус продолжает заражать область кода. Затем механизм мутации разрабатывает новую процедуру дешифрования, и вирус шифрует механизм мутации и копию вируса с помощью алгоритма, соответствующего новой процедуре дешифрования. Зашифрованный пакет механизма мутации и вируса прикрепляется к новому коду, и процесс повторяется. Такие вирусы трудно обнаружить, но они обладают высоким уровнем энтропии из-за множества модификаций их исходного кода. Антивирусное программное обеспечение или бесплатные инструменты, такие как Process Hacker, могут использовать эту функцию для их обнаружения.

- Скрытые вирусы — Скрытые вирусы берут на себя функции системы, чтобы скрыть себя. Они делают это, взламывая программное обеспечение для обнаружения вредоносных программ, чтобы программа сообщала о зараженной области как о неинфицированной. Эти вирусы скрывают любое увеличение размера зараженного файла или изменение даты и времени последнего изменения файла.

- Трояны — Троян или троянский конь — это программа, которая скрывается в полезной программе и обычно выполняет вредоносную функцию.Основное различие между вирусами и троянами заключается в том, что трояны не воспроизводятся самостоятельно. Помимо запуска атак на систему, троянец может открыть лазейку, которую могут использовать злоумышленники. Например, троянец может быть запрограммирован на открытие порта с большим номером, чтобы хакер мог использовать его для прослушивания, а затем для выполнения атаки.

- Логические бомбы — Логические бомбы — это тип вредоносного программного обеспечения, которое добавляется к приложению и запускается определенным событием, например логическим условием или определенной датой и временем.

- Черви — Черви отличаются от вирусов тем, что они не прикрепляются к файлу хоста, а представляют собой автономные программы, которые распространяются по сетям и компьютерам. Черви обычно распространяются через вложения электронной почты; открытие вложения активирует программу-червь. Типичный эксплойт червя заключается в том, что червь рассылает свою копию каждому контакту на адресе электронной почты зараженного компьютера. Помимо выполнения вредоносных действий, червь, распространяющийся по Интернету и перегружающий серверы электронной почты, может привести к атакам типа «отказ в обслуживании» на узлы на сеть.

- Droppers — Капельница — это программа, используемая для установки вирусов на компьютеры. Во многих случаях дроппер не заражен вредоносным кодом и поэтому не может быть обнаружен антивирусным программным обеспечением. Дроппер также может подключаться к Интернету и загружать обновления вирусного программного обеспечения, размещенного в скомпрометированной системе.

- Ransomware — Ransomware — это тип вредоносного ПО, которое блокирует доступ к данным жертвы и угрожает опубликовать или удалить его, если не будет уплачен выкуп.В то время как некоторые простые компьютерные программы-вымогатели могут заблокировать систему способом, который не составит труда отменить для знающего человека, более продвинутые вредоносные программы используют метод, называемый криптовирусным вымогательством, которое шифрует файлы жертвы таким образом, что их восстановление без ключ дешифрования.

- Рекламное ПО — Рекламное ПО — это программное приложение, используемое компаниями в маркетинговых целях; рекламные баннеры отображаются во время работы любой программы.Рекламное ПО может быть автоматически загружено в вашу систему при просмотре любого веб-сайта, и его можно просматривать во всплывающих окнах или через панель, которая автоматически появляется на экране компьютера.

- Шпионское ПО — Шпионское ПО — это программа, которая устанавливается для сбора информации о пользователях, их компьютерах или их привычках просмотра. Он отслеживает все, что вы делаете без вашего ведома, и отправляет данные удаленному пользователю. Он также может загружать и устанавливать другие вредоносные программы из Интернета.Шпионское ПО работает как рекламное ПО, но обычно представляет собой отдельную программу, которая устанавливается по незнанию при установке другого бесплатного приложения.

Заключение

Создание хорошей защиты требует понимания нападения. В этой статье были рассмотрены 10 наиболее распространенных атак кибербезопасности, которые хакеры используют для нарушения работы и компрометации информационных систем. Как видите, у злоумышленников есть множество вариантов, таких как атаки DDoS, заражение вредоносным ПО, перехват «злоумышленник в середине» и подбор пароля методом перебора, чтобы попытаться получить несанкционированный доступ к критически важным инфраструктурам и конфиденциальным данным.

Меры по смягчению этих угроз различаются, но основы безопасности остаются неизменными: обновляйте свои системы и антивирусные базы, обучите своих сотрудников, настройте брандмауэр, чтобы внести в белый список только определенные порты и хосты, которые вам нужны, сохраняйте надежные пароли используйте модель с наименьшими привилегиями в своей ИТ-среде, регулярно создавайте резервные копии и постоянно проверяйте свои ИТ-системы на предмет подозрительной активности.

.

Что такое DDoS-атака? Объяснение распределенной атаки типа «отказ в обслуживании»

Распределенная атака типа «отказ в обслуживании» (DDoS) — одно из самых мощных средств защиты в Интернете. Когда вы слышите о веб-сайте, который «взломали хакеры», это обычно означает, что он стал жертвой DDoS-атаки. Короче говоря, это означает, что хакеры пытались сделать веб-сайт или компьютер недоступным, переполнив или разрушив веб-сайт из-за слишком большого трафика.

Что такое распределенные атаки типа «отказ в обслуживании» (DDoS)?

Распределенные атаки типа «отказ в обслуживании» нацелены на веб-сайты и онлайн-сервисы.Цель состоит в том, чтобы перегружать их трафиком, превышающим возможности сервера или сети. Цель состоит в том, чтобы вывести веб-сайт или службу из строя.

Трафик может состоять из входящих сообщений, запросов на подключение или поддельных пакетов. В некоторых случаях целевым жертвам угрожают DDoS-атакой или атакуют на низком уровне. Это может сочетаться с угрозой вымогательства в виде более разрушительной атаки, если компания не заплатит выкуп в криптовалюте. В 2015 и 2016 годах преступная группа под названием Коллектив Армады неоднократно вымогала таким образом средства у банков, провайдеров веб-хостинга и других лиц.

Примеры DDoS-атак

Вот немного истории и две заметные атаки.

В 2000 году Майкл Кальс, 15-летний мальчик, который использовал онлайн-имя «Mafiaboy», запустил одну из первых зарегистрированных DDoS-атак. Кальче взломал компьютерные сети ряда университетов. Он использовал их серверы для проведения DDoS-атаки, которая привела к сбою нескольких крупных веб-сайтов, включая CNN, E-Trade, eBay и Yahoo. Кальче был признан виновным в своих преступлениях в Монреальском суде по делам несовершеннолетних.Повзрослев, он стал «хакером в белой шляпе», выявляющим уязвимости в компьютерных системах крупных компаний.

Совсем недавно, в 2016 году, Dyn, крупный поставщик системы доменных имен, или DNS, подвергся масштабной DDoS-атаке, в результате которой были уничтожены основные веб-сайты и службы, включая AirBnB, CNN, Netflix, PayPal, Spotify, Visa, Amazon, The New York Times, Reddit и GitHub.

Игровая индустрия также стала объектом DDoS-атак, наряду с программным обеспечением и медиа-компаниями.

DDoS-атаки иногда проводятся, чтобы отвлечь внимание целевой организации. В то время как целевая организация сосредоточена на DDoS-атаке, киберпреступник может преследовать главную мотивацию, такую как установка вредоносного программного обеспечения или кража данных.

DDoS-атак использовались в качестве излюбленного оружия хактивистов, киберпреступников, нацеленных на получение прибыли, национальных государств и даже — особенно в первые годы DDoS-атак — компьютерных гениев, стремящихся сделать грандиозный жест.

Как работают DDoS-атаки?

Теория DDoS-атаки проста, хотя атаки могут различаться по уровню сложности. Вот основная идея. DDoS — это кибератака на сервер, службу, веб-сайт или сеть, наводняющая их интернет-трафиком. Если трафик перегружает цель, ее сервер, служба, веб-сайт или сеть становятся неработоспособными.

Сетевые соединения в Интернете состоят из различных уровней модели взаимодействия открытых систем (ОС).Различные типы DDoS-атак сосредоточены на определенных уровнях. Несколько примеров:

- Уровень 3, сетевой уровень. Атаки известны как атаки Smurf, наводнения ICMP и фрагментация IP / ICMP.

- Уровень 4, Транспортный уровень. Атаки включают SYN-флуд, UDP-флуд и истощение TCP-соединения.

- Уровень 7, прикладной уровень. В основном атаки с шифрованием HTTP.

Ботнеты

Основным способом выполнения DDoS-атак является сеть удаленно управляемых взломанных компьютеров или ботов.Их часто называют «компьютерами-зомби». Они образуют так называемый «ботнет» или сеть ботов. Они используются для наводнения целевых веб-сайтов, серверов и сетей большим объемом данных, чем они могут вместить.

Ботнеты могут отправлять больше запросов на подключение, чем сервер может обработать, или отправлять огромные объемы данных, которые превышают пропускную способность целевой жертвы. Ботнеты могут варьироваться от тысяч до миллионов компьютеров, контролируемых киберпреступниками. Киберпреступники используют ботнеты для различных целей, включая рассылку спама и различных вредоносных программ, таких как программы-вымогатели.Ваш компьютер может быть частью ботнета, даже если вы этого не знаете.

Все чаще миллионы устройств, составляющих постоянно расширяющийся Интернет вещей (IoT), взламываются и используются, чтобы стать частью ботнетов, используемых для проведения DDoS-атак. Безопасность устройств, составляющих Интернет вещей, обычно не так высока, как программное обеспечение безопасности, используемое в компьютерах и ноутбуках. Это может сделать устройства уязвимыми для киберпреступников, которые могут использовать их для создания более обширных ботнетов.

Атака Dyn 2016 была осуществлена с помощью вредоносного ПО Mirai, которое создало ботнет из устройств Интернета вещей, включая камеры, интеллектуальные телевизоры, принтеры и радионяни. Ботнет Mirai для устройств Интернета вещей может быть даже более опасным, чем казалось на первый взгляд. Это потому, что Mirai был первым ботнетом с открытым исходным кодом. Это означает, что код, используемый для создания ботнета, доступен киберпреступникам, которые могут его видоизменить и усовершенствовать для использования в будущих DDoS-атаках.

Наводнение

Ботнеты используются для создания флуда HTTP или HTTPS.Компьютерный ботнет используется для отправки того, что выглядит как законные запросы HTTP или HTTPS для атаки и перегрузки веб-сервера. HTTP — сокращение от HyperText Transfer Protocol — это протокол, который контролирует форматирование и передачу сообщений. HTTP-запрос может быть либо GET-запросом, либо POST-запросом. Вот разница:

- Запрос GET — это запрос, при котором информация извлекается с сервера.

- Запрос POST — это запрос, при котором информация запрашивается для загрузки и сохранения.Этот тип запроса требует большего использования ресурсов целевым веб-сервером.

В то время как HTTP-флуд с использованием POST-запросов использует больше ресурсов веб-сервера, HTTP-флуд с использованием GET-запросов проще и легче реализовать.

DDoS-атаки можно купить на черных рынках

Сборка ботнетов, необходимых для проведения DDoS-атак, может занять много времени и быть сложной.

Киберпреступники разработали бизнес-модель, которая работает следующим образом: более изощренные киберпреступники создают бот-сети и продают или сдают их в аренду менее опытным киберпреступникам в темной сети — той части Интернета, где преступники могут покупать и продавать товары, такие как бот-сети и украденные кредитные карты. номера анонимно.

Доступ к даркнету обычно осуществляется через браузер Tor, который обеспечивает анонимный способ поиска в Интернете. Ботнеты сдаются в аренду в даркнете всего за пару сотен долларов. Различные темные веб-сайты продают широкий спектр незаконных товаров, услуг и украденных данных.

В некотором смысле эти темные веб-сайты работают как обычные интернет-магазины. Они могут предоставлять гарантии клиентов, скидки и рейтинги пользователей.

Каковы симптомы DDoS-атаки?

DDoS-атак имеют явные симптомы.Проблема в том, что симптомы настолько похожи на другие проблемы, которые могут возникнуть с вашим компьютером — от вирусов до медленного интернет-соединения, — что их трудно определить без профессиональной диагностики. Симптомы DDoS включают:

- Медленный доступ к файлам локально или удаленно

- Длительная невозможность доступа к определенному веб-сайту

- Отключение интернета

- Проблемы с доступом ко всем веб-сайтам

- Чрезмерное количество спам-писем

Большинство из этих симптомов сложно определить как необычные.Даже в этом случае, если два или более происходит в течение длительного периода времени, вы можете стать жертвой DDoS.

Типы DDoS-атак

DDoS-атаки обычно состоят из атак, которые попадают в одну или несколько категорий, а некоторые более сложные атаки объединяют атаки по разным направлениям. Это категории:

- Атаки на основе объема. Они отправляют огромные объемы трафика, перегружая пропускную способность сети.

- Протокол атак. Они более сфокусированы и используют уязвимости в ресурсах сервера.

- Атаки на приложения. являются наиболее изощренной формой DDoS-атак, направленных на определенные веб-приложения.

Рассмотрим подробнее различные типы DDoS-атак.

Атаки TCP-соединения

Атаки TCP-соединения или SYN-потоки используют уязвимость в последовательности TCP-соединения, обычно называемую трехсторонним подтверждением соединения с хостом и сервером.

Вот как. Целевой сервер получает запрос на начало рукопожатия.В SYN-флуде рукопожатие никогда не завершается. В результате подключенный порт остается занятым и недоступным для обработки дальнейших запросов. Между тем киберпреступник продолжает отправлять все больше и больше запросов, перекрывая все открытые порты и выключая сервер.

Атаки на приложения

Атаки на уровне приложений — иногда называемые атаками на уровне 7 — нацелены на приложения жертвы атаки более медленным способом. Таким образом, они могут первоначально отображаться как законные запросы от пользователей, пока не станет слишком поздно, и жертва будет перегружена и не сможет ответить.Эти атаки нацелены на уровень, на котором сервер генерирует веб-страницы и отвечает на HTTP-запросы.

Часто атаки на уровне приложений сочетаются с другими типами DDoS-атак, нацеленных не только на приложения, но также на сеть и пропускную способность. Атаки на уровне приложений особенно опасны. Почему? Они недороги в эксплуатации и их сложнее обнаружить, чем атаки, сосредоточенные на сетевом уровне.

Фрагментарные атаки

Фрагментационные атаки — еще одна распространенная форма DDoS-атаки.Киберпреступник использует уязвимости в процессе фрагментации дейтаграмм, при котором дейтаграммы IP разделяются на более мелкие пакеты, передаются по сети и затем собираются заново. При атаках фрагментации поддельные пакеты данных, которые невозможно повторно собрать, перегружают сервер.

В другой форме атаки фрагментации, называемой атакой Teardrop, отправленное вредоносное ПО предотвращает повторную сборку пакетов. Уязвимость, использованная в атаках Teardrop, была исправлена в новых версиях Windows, но пользователи устаревших версий по-прежнему будут уязвимы.

Объемные атаки

Объемные атаки — наиболее распространенная форма DDoS-атак. Они используют ботнет для наводнения сети или сервера трафиком, который кажется законным, но подавляет возможности сети или сервера по обработке трафика.

Типы усиления DDoS

При атаке DDoS Amplification киберпреступники заваливают сервер системы доменных имен (DNS) тем, что выглядит как законные запросы на обслуживание. Используя различные методы, киберпреступник может через ботнет превратить DNS-запросы в огромный объем трафика, направленного в целевую сеть.Это потребляет полосу пропускания жертвы.

Chargen Reflection

Вариант атаки DDoS Amplification использует Chargen, старый протокол, разработанный в 1983 году. В этой атаке небольшие пакеты, содержащие поддельный IP-адрес целевой жертвы, отправляются на устройства, которые работают с Chargen и являются частью Интернета вещей. Например, многие копировальные аппараты и принтеры, подключенные к Интернету, используют этот протокол. Затем устройства переполняют цель пакетами протокола дейтаграмм пользователя (UDP), и цель не может их обработать.

Отражение DNS

Атаки

DNS Reflection — это тип DDoS-атаки, которую киберпреступники использовали много раз. Уязвимость к этому типу атак, как правило, связана с тем, что потребители или предприятия имеют маршрутизаторы или другие устройства с DNS-серверами, неправильно настроенными для приема запросов из любого места, а не с DNS-серверами, правильно настроенными для предоставления услуг только в пределах доверенного домена.

Затем киберпреступники отправляют поддельные DNS-запросы, которые, по всей видимости, исходят из целевой сети, поэтому, когда DNS-серверы отвечают, они отправляют это на целевой адрес.Атака усиливается из-за запроса большого количества DNS-серверов.

Ознакомьтесь с картой цифровых атак DDoS

Цифровая карта атак была разработана глобальной системой анализа угроз ATLAS компании Arbor Networks. Он использует данные, собранные более чем от 330 интернет-провайдеров, анонимно разделяющих сетевой трафик и информацию об атаках

Взгляните на карту цифровых атак. Это позволяет вам видеть на глобальной карте, где происходят DDoS-атаки, с ежечасно обновляемой информацией.

Как защитить себя от атак распределенного отказа в обслуживании

Защититься от DDoS-атаки — сложная задача. Компании должны планировать защиту и смягчение таких атак. Определение ваших уязвимостей — важный начальный элемент любого протокола защиты.

Метод 1. Быстрое действие

Чем раньше будет обнаружена DDoS-атака, тем легче будет локализоваться ущерб. Компаниям следует использовать технологии или службы защиты от DDoS, которые могут помочь вам в распознавании законных всплесков сетевого трафика и DDoS-атак.

Если вы обнаружите, что ваша компания подверглась атаке, вам следует как можно скорее уведомить своего провайдера, чтобы определить, можно ли перенаправить ваш трафик. Также неплохо иметь резервного интернет-провайдера. Также обратите внимание на сервисы, которые распределяют массивный DDoS-трафик по сети серверов, делая атаку неэффективной.

Интернет-провайдеры

будут использовать маршрутизацию черной дыры, которая направляет трафик на нулевой маршрут, который иногда называют черной дырой, когда возникает чрезмерный трафик, тем самым предотвращая сбой целевого веб-сайта или сети, но недостатком является то, что как законный, так и незаконный трафик перенаправляется в это мода.

Метод 2. Настройка межсетевых экранов и маршрутизаторов

Брандмауэры и маршрутизаторы

должны быть настроены на отклонение ложного трафика, и вы должны постоянно обновлять свои маршрутизаторы и межсетевые экраны с помощью последних исправлений безопасности. Они остаются вашей исходной линией защиты.

Аппаратное обеспечение внешнего интерфейса приложения, которое интегрируется в сеть до того, как трафик достигает сервера, анализирует и просматривает пакеты данных, классифицируя данные как приоритетные, регулярные или опасные при их поступлении в систему, и может использоваться для блокировки угрожающих данных.

Метод 3. Рассмотрим искусственный интеллект

В то время как современные средства защиты с помощью современных межсетевых экранов и систем обнаружения вторжений являются обычным явлением, ИИ используется для разработки новых систем.

Системы, которые могут быстро направлять интернет-трафик в облако, где он анализируется, а вредоносный веб-трафик может быть заблокирован до того, как он достигнет компьютеров компании. Такие программы ИИ могут выявлять известные индикативные шаблоны DDoS и защищаться от них. Кроме того, возможности самообучения ИИ помогут прогнозировать и определять будущие шаблоны DDoS.

Исследователи изучают возможность использования блокчейна, той же технологии, что и Биткойн и другие криптовалюты, чтобы люди могли делиться своей неиспользованной полосой пропускания для поглощения вредоносного трафика, созданного в результате DDoS-атаки, и сделать его неэффективным.

Метод 4. Защитите свои устройства Интернета вещей

Это для потребителей. Чтобы ваши устройства не стали частью ботнета, необходимо убедиться, что на ваших компьютерах установлено надежное программное обеспечение безопасности. Важно регулярно обновлять его с помощью последних исправлений безопасности.

Если у вас есть устройства IoT, убедитесь, что они отформатированы для максимальной защиты. Для всех устройств следует использовать безопасные пароли. Устройства Интернета вещей уязвимы для слабых паролей, и многие устройства работают с легко обнаруживаемыми паролями по умолчанию. Также важен сильный брандмауэр.

Защита ваших устройств — важная часть кибербезопасности.

.

Что такое вектор атаки? Общие векторы атак

В кибербезопасности вектор атаки — это путь или средство, с помощью которого злоумышленник может получить несанкционированный доступ к компьютеру или сети для доставки полезной нагрузки или злонамеренного результата. Векторы атак позволяют злоумышленникам использовать уязвимости системы, устанавливать различные типы вредоносных программ и запускать кибератаки.

Векторы атак также могут использоваться для получения доступа к конфиденциальным данным, информации, позволяющей установить личность (PII), и другой конфиденциальной информации, что может привести к утечке данных.А при средней стоимости утечки данных в 3,92 миллиона долларов стоит подумать о том, как минимизировать потенциальные векторы атак и предотвратить утечки данных.

Цифровая криминалистика и IP-атрибуция настолько полезны для устранения утечек данных, что гораздо важнее их предотвратить.

Общие векторы атак включают вредоносные программы, вирусы, вложения электронной почты, веб-страницы, всплывающие окна, мгновенные сообщения, текстовые сообщения и социальную инженерию.

Число киберугроз растет, поскольку киберпреступники ищут незащищенные уязвимости, указанные в CVE и даркнете, и ни одно решение не может предотвратить каждый вектор атаки.Киберпреступники становятся все более изощренными, и теперь уже недостаточно полагаться на антивирус в качестве единственной системы безопасности.

Вот почему организации должны использовать глубокую защиту, чтобы минимизировать риск кибербезопасности.

В чем разница между вектором атаки, поверхностью атаки и утечкой данных?

- Вектор атаки: Метод или способ, которым злоумышленник может получить несанкционированный доступ к сети или компьютерной системе.

- Поверхность атаки : Общее количество векторов атаки, которые злоумышленник может использовать для манипулирования сетью или компьютерной системой или извлечения данных.

- Нарушение данных: Любой инцидент безопасности, при котором конфиденциальные, защищенные или конфиденциальные данные доступны или украдены неавторизованной стороной.

Почему злоумышленники используют векторы атак?

Киберпреступники могут зарабатывать деньги на атаках на программные системы вашей организации, таких как кража номеров кредитных карт или учетных данных онлайн-банкинга. Однако есть и другие, более изощренные способы монетизации их действий, которые не так очевидны, как кража денег.

Злоумышленники могут заразить вашу систему вредоносным ПО, которое предоставляет удаленный доступ к серверу управления и контроля. После заражения сотен или даже тысяч компьютеров они могут создать ботнет, который можно использовать для отправки фишинговых писем, запуска других кибератак, кражи конфиденциальных данных или добычи криптовалюты.

Другой распространенной мотивацией является получение доступа к личной информации (PII), медицинской информации и биометрическим данным для совершения страхового мошенничества, мошенничества с кредитными картами или незаконного получения рецептурных лекарств.

Конкуренты могут использовать злоумышленников для осуществления корпоративного шпионажа или перегрузки ваших центров обработки данных с помощью распределенного отказа в обслуживании (DDoS), чтобы вызвать простои, нанести ущерб продажам и заставить клиентов покинуть ваш бизнес.

Деньги — не единственный мотиватор. Злоумышленники могут захотеть раскрыть информацию общественности, поставить в неловкое положение вашу организацию, быть мотивированными политическими идеологиями или вести кибервойну от имени национального государства, такого как США или Китай.

Как злоумышленники используют векторы атаки?

Существует множество способов раскрыть, изменить, отключить, уничтожить, украсть или получить несанкционированный доступ к компьютерным системам, инфраструктуре, сетям, операционным системам и устройствам IoT.

В общем, векторы атаки можно разделить на пассивные или активные:

При этом большинство векторов атак имеют общие черты:

- Атакующий идентифицирует потенциальную цель.

- Злоумышленник собирает информацию о цели с помощью социальной инженерии, вредоносного ПО, фишинга, OPSEC и автоматического сканирования уязвимостей.

- Злоумышленники используют информацию для определения возможных векторов атак и создания или использования инструментов для их использования.

- Злоумышленники получают несанкционированный доступ к системе и крадут конфиденциальные данные или устанавливают вредоносный код.

- Злоумышленники следят за компьютером или сетью, крадут информацию или используют вычислительные ресурсы.

Один из часто забываемых векторов атаки — это сторонние поставщики и поставщики услуг. Неважно, насколько сложна ваша внутренняя сетевая безопасность и информационная безопасность, если поставщики имеют доступ к конфиденциальным данным, они представляют такой же риск для вашей организации.

Вот почему так важно измерять и снижать риск третьих сторон и риск четвертых сторон.Это означает, что он должен быть частью вашей политики информационной безопасности и программы управления информационными рисками.

Рассмотрите возможность инвестирования в инструменты анализа угроз, которые помогут автоматизировать управление рисками поставщиков и автоматически отслеживать состояние безопасности вашего поставщика и уведомлять вас, если оно ухудшается.

Каждой организации теперь нужна сторонняя структура управления рисками, политика управления поставщиками и программа управления рисками поставщиков.

Прежде чем рассматривать нового поставщика, проведите оценку рисков кибербезопасности, чтобы понять, какие векторы атак вы можете внедрить в свою организацию, используя их, и спросите об их соответствии SOC 2.

Каковы общие типы векторов атак?

- Взломанные учетные данные: Имена пользователей и пароли по-прежнему являются наиболее распространенным типом учетных данных для доступа и продолжают подвергаться утечкам данных, фишинговым атакам и вредоносным программам. В случае потери, кражи или раскрытия учетных данных злоумышленники получают беспрепятственный доступ. Вот почему организации теперь вкладывают средства в инструменты для непрерывного мониторинга раскрытия данных и утечки учетных данных. Менеджеры паролей, двухфакторная аутентификация и биометрия могут снизить риск утечки учетных данных, что также может привести к нарушению безопасности.

- Слабые учетные данные: Слабые пароли и повторно используемые пароли означают, что одна утечка данных может привести к множеству других. Научите свою организацию создавать безопасные пароли, приобретите менеджер паролей или инструмент единого входа и ознакомьте сотрудников с их преимуществами.

- Вредоносные инсайдеры: Недовольные сотрудники могут раскрыть личную информацию или предоставить информацию об уязвимостях компании.

- Отсутствует или плохое шифрование: Распространенные методы шифрования, такие как сертификаты SSL и DNSSEC, могут предотвратить атаки типа «злоумышленник в середине» и защитить конфиденциальность передаваемых данных.Отсутствие или плохое шифрование для данных в состоянии покоя может означать, что конфиденциальные данные или учетные данные будут раскрыты в случае утечки или утечки данных.

- Неверная конфигурация: Неверная конфигурация облачных сервисов, таких как Google Cloud Platform, Microsoft Azure или AWS, или использование учетных данных по умолчанию может привести к утечкам и утечкам данных, проверьте свои разрешения S3 или кто-то другой. По возможности автоматизируйте управление конфигурацией, чтобы предотвратить отклонение конфигурации.

- Программа-вымогатель: Программа-вымогатель — это форма вымогательства, при которой данные удаляются или зашифровываются без уплаты выкупа, например WannaCry.Сведите к минимуму влияние атак программ-вымогателей, постоянно обновляя свои системы и создавая резервные копии важных данных.

- Фишинг: Фишинг — это метод социальной инженерии, при котором с целью связывается по электронной почте, телефону или текстовым сообщением кто-то, выдающий себя за законного коллегу или организацию, чтобы обманом заставить их предоставить конфиденциальные данные, учетные данные или личную информацию ( PII). Чтобы свести к минимуму фишинг, проинформируйте своих сотрудников о важности кибербезопасности и предотвратите спуфинг электронной почты и типосквоттинг.

- Уязвимости: Новые уязвимости добавляются в CVE каждый день, так же часто встречаются уязвимости нулевого дня. Если разработчик не выпустил патч для уязвимости нулевого дня до того, как ее сможет использовать атака, предотвратить ее может быть сложно.

- Грубая сила: Атаки грубой силы основаны на пробах и ошибках. Злоумышленники могут постоянно пытаться получить доступ к вашей организации, пока не сработает одна атака. Это могло быть путем атаки на слабые пароли или шифрования, фишинговых писем или отправки зараженных вложений электронной почты, содержащих вредоносное ПО.Прочтите наш полный пост об атаках методом грубой силы.

- Распределенный отказ в обслуживании (DDoS): DDoS — это кибератаки на сетевые ресурсы, такие как центры обработки данных, серверы или веб-сайты, которые могут ограничить доступность компьютерной системы. Злоумышленник наводняет сетевой ресурс сообщениями, которые вызывают его замедление или даже сбой, делая его недоступным для пользователей. Возможные меры защиты включают CDN и прокси.

- SQL-инъекции: SQL означает язык структурированных запросов, язык программирования, используемый для взаимодействия с базами данных.Многие серверы, на которых хранятся конфиденциальные данные, используют SQL для управления данными в своей базе данных. SQL-инъекция использует вредоносный SQL, чтобы заставить сервер раскрыть информацию, которую в противном случае он бы не сделал. Это огромный кибер-риск, если в базе данных хранится информация о клиентах, номера кредитных карт, учетные данные или другая личная информация (PII).

- Трояны: Троянские кони — это вредоносные программы, которые вводят пользователей в заблуждение, выдавая себя за законную программу, и часто распространяются через зараженные вложения электронной почты или поддельное программное обеспечение.

- Межсайтовый скриптинг (XSS): XSS-атаки включают внедрение вредоносного кода на веб-сайт, но сам веб-сайт не подвергается атакам, а скорее направлен на то, чтобы повлиять на посетителей веб-сайта. Обычно злоумышленники могут развертывать атаки с использованием межсайтовых сценариев, вставляя вредоносный код в комментарий, например. встроить ссылку на вредоносный код JavaScript в раздел комментариев сообщения блога.

- Взлом сеанса: Когда вы входите в службу, она обычно предоставляет вашему компьютеру ключ сеанса или файл cookie, поэтому вам не нужно повторно входить в систему.Этот файл cookie может быть перехвачен злоумышленником, который использует его для получения доступа к конфиденциальной информации.

- Атаки «злоумышленник посередине»: Общедоступные сети Wi-Fi могут быть использованы для выполнения атак «злоумышленник посередине» и перехвата трафика, который должен был идти куда-либо еще, например, при входе в защищенную систему. .

- Сторонние и сторонние поставщики: Рост объемов аутсорсинга означает, что ваши поставщики создают огромный риск кибербезопасности для данных ваших клиентов и ваших конфиденциальных данных.Некоторые из самых серьезных утечек данных были вызваны сторонними организациями.

Как UpGuard может помочь вам понять поверхность атаки вашей организации

Кибербезопасность важнее, чем когда-либо прежде.

Вот почему такие компании, как Intercontinental Exchange, Taylor Fry, The New York Stock Exchange, IAG, First State Super, Akamai, Morningstar и NASA используют UpGuard для защиты своих данных, предотвращения утечки данных, отслеживания уязвимостей и предотвращения вредоносных программ.

Мы являемся экспертами в области утечки данных, наши исследования утечки данных были опубликованы в New York Times, Bloomberg, Washington Post, Forbes, Reuters и Techcrunch.

UpGuard BreachSight может помочь бороться с типосквоттингом, предотвращать утечки и утечки данных, избегать штрафов со стороны регулирующих органов и защищать доверие клиентов с помощью рейтингов кибербезопасности и постоянного обнаружения уязвимостей.

UpGuard Vendor Risk может свести к минимуму количество времени, которое ваша организация тратит на управление отношениями с третьими сторонами, за счет автоматизации опросов поставщиков и постоянного мониторинга состояния безопасности ваших поставщиков с течением времени, сравнивая их с отраслью.

Каждый поставщик оценивается по более чем 50 критериям, таким как наличие SSL и DNSSEC, а также риск взлома домена, атаки типа «злоумышленник в середине» и подмена электронной почты для фишинга.

Каждый день наша платформа присваивает вашим поставщикам рейтинг кибербезопасности из 950. Мы сообщим вам, если их оценка снизится.

Забронируйте демо сегодня.

.

Что такое DDoS-атака | DDoS Значение

Распределенные сетевые атаки часто называют атаками распределенного отказа в обслуживании (DDoS). Этот тип атаки использует определенные ограничения емкости, которые применяются к любым сетевым ресурсам, например к инфраструктуре, которая поддерживает веб-сайт компании. В результате DDoS-атаки к атакованному веб-ресурсу будет отправлено несколько запросов с целью превышения возможностей веб-сайта для обработки нескольких запросов … и предотвращения правильной работы веб-сайта.

Типичные цели для DDoS-атак:

- Интернет-магазины

- Интернет-казино

- Любая компания или организация, зависящая от предоставления онлайн-услуг

Как работает DDoS-атака

Сетевые ресурсы, такие как веб-серверы, имеют ограниченное количество запросов, которые они могут обслуживать одновременно. В дополнение к пределу емкости сервера канал, который соединяет сервер с Интернетом, также будет иметь ограниченную полосу пропускания / емкость.Когда количество запросов превышает пределы емкости любого компонента инфраструктуры, уровень обслуживания может пострадать одним из следующих способов:

- Ответ на запросы будет намного медленнее, чем обычно.

- Некоторые или все запросы пользователей могут полностью игнорироваться.

Обычно конечной целью злоумышленника является полное предотвращение нормального функционирования веб-ресурса — полный «отказ в обслуживании». Злоумышленник также может запросить плату за прекращение атаки.В некоторых случаях DDoS-атака может быть даже попыткой дискредитировать или нанести ущерб бизнесу конкурента.

Использование «зомби-сети» ботнета для проведения DDoS-атаки

Чтобы отправить чрезвычайно большое количество запросов к ресурсу жертвы, киберпреступник часто создает «зомби-сеть» компьютеров, зараженных преступником. Поскольку преступник контролирует действия каждого зараженного компьютера в зомби-сети, масштаб атаки может быть огромным для веб-ресурсов жертвы.

Природа сегодняшних DDoS-угроз

В начале-середине 2000-х годов этот вид преступной деятельности был довольно распространенным явлением. Однако количество успешных DDoS-атак сокращается. Снижение количества DDoS-атак, вероятно, произошло из-за следующего:

- Полицейские расследования, в результате которых были арестованы преступники во всем мире

- Технические меры противодействия, которые оказались успешными против DDoS-атак

Другие статьи и ссылки, связанные с распределенными сетевыми атаками / DDoS

Что такое DDoS-атака? — DDoS Значение

Распределенные сетевые атаки Kaspersky

часто называют атаками распределенного отказа в обслуживании (DDoS).Этот тип атаки использует преимущества определенных ограничений емкости, которые применяются к любым сетевым ресурсам, например к инфраструктуре, которая обеспечивает работу веб-сайта компании …

.

.